Что такое ботнеты и кем они притворяются в крипто-пространстве

Согласно недавнему исследованию Kaspersky Labs, количество пользователей, пострадавших от скрытого майнинга, только растет. Возможно, виной тому «новое поколение» ботнетов, которые специализируются на майнинге криптовалют. Какие слабости систем безопасности используют вредоносные боты и жители каких стран наиболее уязвимы для их атак, читайте в нашем материале.

Плохие и хорошие ботнеты

Ботнет представляет собой сеть связанных через интернет устройств, которые координируются для выполнения определенных заданий. Например, они могут соединять компьютеры, которые выполняют повторяющийся набор команд, чтобы поддерживать работу сайтов.

Однако эту технологию могут использовать и злоумышленники. В таком случае ПО ботнета будет «порабощать» устройства и выполнять на них нужные им задания. Вредоносное ПО может заразить любое подключенное к интернету устройство: компьютеры, планшеты, мобильные телефоны, сервера и устройства интернета вещей.

Задача ботнета — добавить ваше устройство в свою сеть. Оно может быть атаковано напрямую или с помощью программы-паука, которая «ползает» по интернету в поисках дыры в системе безопасности и при ее обнаружении взламывает плохо защищенное устройство автоматически. Заражение может происходить по сценарию drive-by download, если вы заходите на взломанный сайт или открываете зараженное HTML-сообщение, пришедшее на электронную почту, или же вредная программа может проникнуть в систему в виде троянского коня, то есть маскироваться под безопасное ПО.

Когда вредоносное ПО загружено, ботнет сообщит компьютеру-хозяину, что все готово. Теперь ваше устройство полностью под контролем человека, который руководит ботнетом.

Задания, выполняемые ботнетами, обычно включают:

Использование мощностей вашего устройства для участия в DDoS-атаках;

Рассылку спама;

Генерирование фейкового интернет-трафика на стороннем сайте с целью финансовой выгоды;

Замену рекламного баннера в вашем браузере таргетированной под вас рекламой;

Всплывающую рекламу, которая просит вас заплатить за фейковый антивирус, который якобы удалит ботнет.

Ботнеты осваивают новую профессию

28 ноября компания кибербезопасности Kaspersky Labs выпустила предупреждение, в котором говорится, что ботнеты все чаще используются для распространения скрытого ПО для майнинга (или криптоджекинга). Аналитики считают, что заметное падение числа DDoS-атак может быть связано с «перепрофилированием ботнетов с DDoS-атак на криптовалютный майнинг».

«Свидетельства предполагают, что владельцы многих известных ботнетов поменяли вектор атаки на майнинг. Например, DDoS-активность ботнета Yoyo существенно снизилась, хотя нет данных о том, что он был остановлен», — пишут эксперты Kaspersky Labs.

Согласно исследованию, количество уникальных пользователей, которые стали жертвами вредоносных майнинговых программ, значительно возросло за первые три месяца 2018 года. При этом в сентябре было заражено еще больше пользователей, чем в январе, и «угроза до сих пор актуальна», хотя и неясно, будет ли нынешнее падение рынка влиять на уровень заражения.

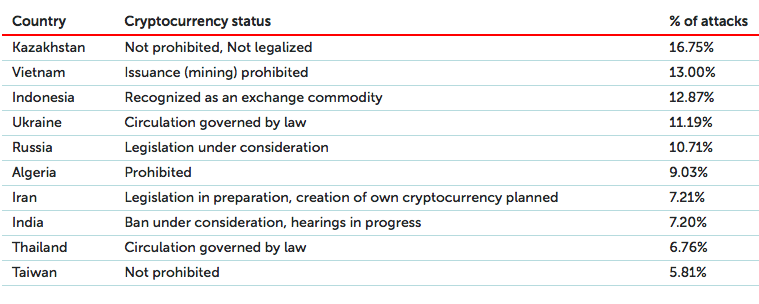

Сотрудники Kaspersky Labs также попытались выявить закономерность, в связи с которой такой вид вредоносного ПО чаще используется в одних странах, нежели в других, и пришли к выводу, что государства со слабыми регуляциями в отношении пиратского и нелегально распространяемого ПО гораздо чаще становятся жертвами криптоджекинга. «Чем более свободно распространяется нелицензированное ПО, тем больше там майниногового ПО. Это подтверждается нашей статистикой, из которой видно, что большинство майнинговых программ приходят на пользовательский компьютер совместно с пиратским ПО», — говорится в документе.

Анализ проводился среди тех стран, где насчитывается более 500,000 клиентов Kaspersky Labs. Жители США были менее всего подвержены подобным атакам, ботнеты, обнаруженные в США, составили всего 1.33% от общего числа ботнетов. 2 и 3 место среди наиболее безопасных стран заняли Швейцария (1.56%) и Великобритания (1.66%). Наиболее часто ботнеты поражали устройства пользователей из Казахстана (16.75%), Вьетнама (13%), Индонезии (12.87%), Украины (11.19%) и России (10.71%).

Аналитики подчеркнули, что цены на электроэнергию, обычно играющие важную роль в выборе геолокации для майнинга, не оказывают влияния на статистику жертв криптоджекинга, поскольку злоумышленники используют сторонние, а не собственные мощности и не заботятся об их стоимости.

Прецеденты

Mirai

Mirai — ботнет для интернета вещей, который использует уязвимость подобных устройств, а именно предустановленный производителем пароль, который пользователи зачастую не меняют. Mirai прославился после двух крупных DDoS-атак осенью 2016 — на сайт журналиста Брайана Кребса, который писал о группировках, продающих услуги ботнетов, и на сайт провайдера системы доменных имен Dyn.

После того, как исходный код вредоносного ПО появился в открытом доступе, стали появляться все новые версии Mirai. И, как обнаружили эксперты IBM X-Force в апреле 2017 года, одна из них — ELF Linux/Mirai — была запрограммирована на майнинг биткоина.

Старший исследователь по угрозам безопасности IBM Managed Security Services Дейв МакМиллен рассказал, что сотрудники IBM X-Force заподозрили нездоровую активность по всплеску ввода команд, о чем сигнализировало их собственное отслеживающее устройство. «У Mirai есть способность заражать тысячи машин одновременно, поэтому есть возможность, что ПО для биткоин-майнинга [на зараженных устройствах] будет работать как один большой майнинговый консорциум. Мы еще не определили вероятность этого, но пришли к выводу, что это интересная, хотя и вызывающая беспокойство возможность», — говорилось в отчете. МакМиллен также отметил, что программе не удалось добыть ни одной монеты (вероятно, учитывая хэшрейт сети биткоина, мощности ботнета были недостаточными).

Smominru

О том, что этот ботнет орудовал в сети монеро с мая 2017 года, стало известно только в феврале 2018. За это время ПО скрытого майнинга внедрилось в более 526,000 серверов Windows и добыло 8900 монет монеро, что на сегодня составляет порядка $500,000. Windows-сервера, использовавшиеся Smominru, являются идеальными хостами, поскольку они всегда включены и имеют большие мощности процессора, нежели личный компьютер. Ботнет контролировал сервера по всему миру, но максимум пострадавших серверов находились в России, Индии и Тайване.

Ботнет воспользовался эксплойтом EternalBlue, который был разработан Агентством национальной безопасности США (NSA) и был выложен в общий доступ хакерской группой Shadow Brokers в прошлом году. Любопытно, что EternalBlue использовался и знаменитым вирусом-вымогателем WannaCry. А в сентябре некоммерческая организация Cyber Threat Alliance опубликовала отчет, который показывает, что в этом году количество случаев криптоджекинга выросло на 459%, в том числе благодаря появлению доступа к эксплойту EternalBlue.

Satori

Satori — семейство вредоносных ПО, которые заражают компьютеры и другие подсоединенные к интернету устройства, делая их частью ботнетов.

В январе 2018 года исследователи компании по безопасности Netlab 360 сообщили, что версия Satori, вышедшая 8 января, использует уязвимости майнингового ПО Claymore Miner. После взлома оборудования вредоносный майнер заменяет адрес владельца кошелька, на который приходят добытые монеты, на адрес, контролируемый хакером. При этом пользователь остается в неведении, пока не проверит настройки программы или не решит вывести средства.

Статистика пула Dwarfpool показывала, что контролируемый хакером кошелек смог вывести более 1 эфира. На сегодня соответствующий аккаунт заморожен. Хэшрейт в 2.1 миллиарда хэшей в секунду, находившийся в распоряжении хакера, был равнозначен майнингу с помощью 85 компьютеров, на каждом из которых запущены графические карты Radeon Rx 480, или 1135 компьютеров с видеокартами GeForce GTX 560M.

Twitter — еще одно поле боевых действий

В августе компания кибербезопасности Duo Security опубликовала анализ активности ботнетов в Twitter, выявив более 15,000 ботов, которые выманивали у пользователей криптовалюту, маскируясь под известных крипто-инфлюенсеров.

Когда «прототип» бота — реальный пользователь — публиковал пост, бот автоматически публиковал следом пост с объявлением раздачи токенов — «give away» — для участия в которой нужно прислать небольшое количество криптовалюты (и в обмен якобы получить большое).

Отчет свидетельствовал, что устройство подобных ботов становится все более сложным: они лайкают посты других ботов, чтобы повысить доверие к сети, и вносят небольшие изменения в аватары, чтобы их нельзя было отследить с помощью ПО для распознавания лиц. Ботнеты «крадут личности» не только у крипто-предпринимателей: в мае об обнаружении своих «Twitter-клонов» сообщили и журналисты Bloomberg Ольга Хариф и Лили Катц.

Добрый крипто-ботнет

В сентябре исследователи Netlab 360 обнаружили ботнет Fbot, который охотится за ПО для скрытого майнинга и удаляет его. Он ищет в сети один из элементов майнингового ПО — com.ufo.miner — и, когда этот элемент обнаружен, ботнет самоустанавливается поверх вредоносного ПО и затем саморазрушается.

Ботнет связан с доменным именем, которое доступно только через децентрализованную систему доменных имен EmerDNS, которая затрудняет отслеживание и уничтожение IP-адреса ботнета.

Меры предосторожности

Эксперты отмечают, что правила защиты от ботнетов являются общими правилами по обеспечению безопасности вашего устройства. К ним относятся: наличие антивируса; своевременное обновление операционной системы и приложений (поскольку хакеры могут использовать уязвимости, находившиеся в старых версиях); не загружать вложения и не переходить по ссылкам, находящимся в электронных письмах, отправленных с незнакомых адресов; установить фаервол при пользовании интернетом; а также не посещать сайты, которые, как уже установлено, являются распространителями вредоносного ПО.