Вирус-вымогатель Troldesh научили майнить: советы экспертов о том, как защититься и что делать, если атака вируса прошла успешно

В конце июня компания Group-IB, борющаяся с киберпреступлениями, объявила об очередной волне масштабных атак вируса-шифровальщика Troldesh на российские компании. Так, число атак вируса за июнь уже превысило все атаки за 2018 год, а хакерская кампания активна и сейчас. В рамках кампании злоумышленники отправляют фишинговые письма от имени авиакомпаний, автодилеров и СМИ. Примечательно, что новую версию Troldesh научили майнить криптовалюту, генерировать трафик на сторонние сайты и взламывать бухгалтерский софт. DeCenter поговорил с представителями Group-IB, «Лаборатории Касперского» и Dr.Web о том, угрожает ли Troldesh держателям криптовалют и как обезопасить свои активы и компьютер от злоумышленников.

Чем опасен Troldesh и как он работает

Troldesh (он же Trojan.Encoder.858, XTBL, Shade, crypted000007, Da Vinci, No_more_ransome) известен с 2015 года и является одним из самых популярных вирусов-шифровальщиков. Желающих заработать с его помощью немало — он активно продается и сдается в аренду в Даркнете. Troldesh наиболее распространен в России, США, Канаде, Японии, Индии, Таиланде. При этом вирус постоянно модернизируется, а антивирусные компании с трудом успевают отслеживать все изменения.

Представители Group-IB рассказали, что только в июне они обнаружили 1100 зараженных писем. Всего за два квартала 2019 года было отправлено порядка 6000, что в 2.5 раза больше, чем за весь 2018 год. «Лаборатория Касперского» отметила, что также наблюдает рост числа атак Troldesh по сравнению с предыдущими месяцами. За второй квартал 2019 года компания уже зафиксировала 6248 таких атак на компьютеры пользователей. А компания Avast в 2019 году заблокировала более 100,000 атак со стороны Troldesh, в том числе более 20,000 попыток атак на пользователей Avast из России. Специалисты отслеживают эту крупную вредоносную кампанию с октября 2018 года.

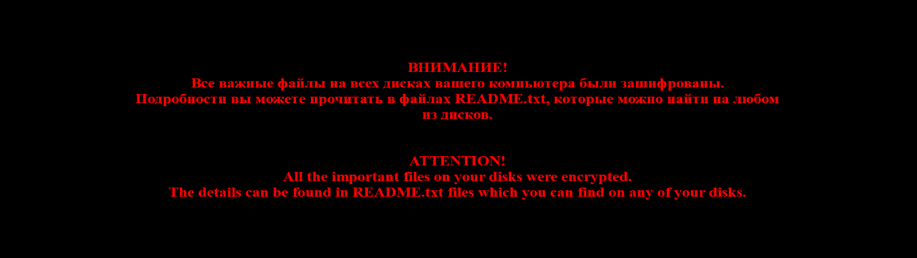

Troldesh передается через фишинговые письма, пиратский софт в интернете, соцсети и даже мессенджеры. В рассылке используется арендованный ботнет — сеть зараженных компьютеров и IoT-устройств. После перезагрузки зараженного компьютера хакеры получают к нему доступ. Используя уязвимости систем безопасности, вирус шифрует все файлы на устройстве и требует выкуп за их расшифровку. Вирус работает на эллиптическом шифровании — ключ генерируется произвольно, его знает только хакер. Технического решения по подбору ключа к шифру пока нет (единственные, кто заявляют о возможности расшифровки, — это Dr.Web).

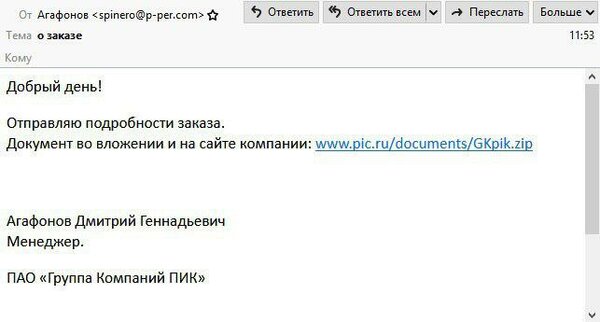

В октябре 2018 вирус уже использовали в масштабных атаках на российские компании: тогда письма присылали от банков «Бинбанк», «Открытие», «Газпромбанк», «Philip Morris», «Всероссийский банк развития регионов». В марте 2019 хакеры сменили тактику и стали рассылать письма от лица известных брендов: «Группа компаний ПИК», «KIA Motors», Metro, «Ашан», «Магнит», «Дикси» и прочих. Письма отправляли жертв на сайт, с которого происходило заражение.

Чем опасна новая модификация Troldesh?

В новой, июньской волне атак хакеры вновь используют бот-сеть, но изменили отправителей. Сейчас хакеры представляются такими компаниями, как «Полярные авиалинии», «Рольф», РБК, Новосибирск-Online и другими. В письме они просят открыть файл с фейковым заказом, который и запускает вирус.

Group-IB сообщает о новой атаке вируса-вымогателя Troldesh на российские компании. На этот раз злоумышленники рассылают вирусные письма от лица известных авиакомпаний, автодилеров и СМИ

Подробнее на РБК:https://t.co/6ob1dwC4Xw

— Group-IB (@GroupIB) 24 июня 2019 г.

Сейчас у Troldesh лишь часть более крупного вредоносного пакета, который не только шифрует файлы зараженного компьютера, но и позволяет использовать его в других вредоносных целях. Модули загружаются с зараженных сайтов в интернете или через Tor.

По данным Group-IB, впервые функции криптоджекера — скрытого майнера криптовалюты — появились у Troldesh еще в октябре прошлого года, а по информации Avast — еще два года назад. Как сообщают обе компании, в последних модификациях Troldesh используют для майнинга анонимной монеты Zcash с помощью программного обеспечения с открытым исходным кодом под названием Nheqminer. В Avast рассказали, что вирус использует один и тот же адрес кошелька с 25 июля 2017 года. За это время он добыл 5 ZEC — приблизительно $500. При этом «Лаборатория Касперского» не зафиксировала версий с криптоджекером.

Вот что еще нового в последней модификации вируса:

Вирус научился рассылать сам себя с инфицированного компьютера, создавая собственную сеть майнинга;

Он генерирует трафик на сторонние сайты, давая хакерам возможность заработать еще и рекламные деньги;

Вирус может использовать уязвимости в популярных CMS веб-сайтов, загружая на них вредоносный экземпляр. В момент следующей фишинговой рассылки загрузчик будет скачивать очередной вредоносный экземпляр с одного из таких взломанных веб-сайтов, что позволяет обеспечивать некую автономность Troldesh;

Если на зараженном компьютере есть бухгалтерские программы, вирус загружает дополнительный софт для удаленного доступа к ним. С его помощью злоумышленники делают попытки вывода денег со счета атакованной организации.

Чем вирус опасен для держателей криптовалют

Шифровальщик вдвойне опасен для держателей криптовалют. «Хакеры могут получить доступ к данным атакованного компьютера и похитить данные доступа к кошелькам. Также если у жертвы не было копии данных доступа к своим кошелькам, то после шифрования компьютера доступ к криптовалюте может быть утерян», — рассказал Ярослав Каргалев, заместитель руководителя CERT-GIB.

Troldesh — это не единственный вирус, опасный для крипто-держателей. Хакеры уже давно используют вирусы не только для кражи данных и фиатных средств, но и для криптовалют. «Один из распространенных на данный момент банковских троянов — RTM, обладает функциями поиска индикаторов, которые могут свидетельствовать о криптовалютной активности на атакованном компьютере и последующим хищением всех данных, связанных с этой активностью», — рассказал Ярослав Каргалев, заместитель руководителя CERT-GIB.

«Некоторые виды вымогателей сосредоточились на шифровании так называемых Wallet files, чтобы потом жертва не смогла управлять своими криптовалютными активами. Другие вредоносные программы используют RAT (троян удаленного доступа) и бэкдор», — отметил Якуб Крустек, руководитель лаборатории анализа угроз Avast.

Представители «Лаборатории Касперского» посоветовали опасаться стиллеров (программ, ворующих пароли и аккаунты), банкеров (маскирующихся под безобидные или банковские приложения), в том числе и клипбанкеров (подменяющих адреса кошелька в буфере обмена).

Лучшая защита — свежий антивирус, профилактика и резервное копирование

С компьютерными вирусами все как в жизни — их легче предупредить, чем вылечить. Правила предосторожности знают все, но не всегда соблюдают. Лучшие методы борьбы с шифровальщиками простые:

Своевременно делать резервное копирование (в идеале на внешний носитель);

Не открывать подозрительные письма и не переходить по сомнительным ссылкам, даже если их присылают друзья или известные компании;

Использовать свежие версии антивирусов и лицензионный софт;

Не скачивать и не использовать пиратский софт;

Использовать сложные пароли для учетных записей.

Если бэкап данных в «облаке», у него должна быть корзина — вирус может удалить исходники файлов, заменить их зашифрованными, тогда данные синхронизируются и исходники пропадут.

Эксперты из антивирусных компаний посоветовали всегда устанавливать последнюю лицензионную версию антивируса. Представители «Антивируса Касперского», Dr.Web и Avast заявляют, что их продукты прекрасно знакомы с Troldesh, в том числе и с последними модификациями, и блокируют его. Они заметят антивирус и не дадут ему запуститься.

Текущая модульная архитектура Troldesh говорит о том, что хакеры активно работают над вирусом и развивают его. Поэтому даже с самым последним антивирусом расслабляться не стоит — он вполне способен пропустить новую модификацию. Осторожность — лучший помощник.

Что делать, если компьютер заразился вирусом? Можно ли расшифровать зараженные файлы?

Представители «Лаборатории Касперского» и Avast отметили, что пока способов спасти зашифрованные файлы нет. У «Лаборатории Касперского» есть бесплатная утилита Shade Decryptor, но она помогает только против ранних версий шифровальщика.

В пресс-службе Dr.Web рассказали, что антивирус может помочь с расшифровкой зараженных, в том числе и последними модификациями вируса, файлов. Компания предлагает бесплатную расшифровку (без гарантий) для лицензированных пользователей. Также можно писать в чат-бот и службу поддержки, отправить вирус на диагностику или заказать платный анализ.

«Troldesh немного отличается от большинства вымогателей в настоящее время, так как он остается активным на зараженных устройствах даже после шифрования файлов. Другие вирусы обычно пытаются удалить все свои следы и оставить только зашифрованные файлы и сообщения о выкупе. Поэтому пользователям сначала необходимо проверить и очистить зараженное устройство с помощью программы-антивируса. Далее, в самом идеальном случае, жертва сможет восстановить файлы из резервной копии», — рассказал Якуб Крустек.

Если вы все-таки стали жертвой вымогателя, эксперты не рекомендуют вступать в диалог со злоумышленниками и платить им выкуп — гарантий расшифровки данных нет. «Желательно извлечь жесткий диск, либо сделать его цифровую копию: нередко спустя время в сети появляются дешифровщики, и можно будет восстановить данные», — посоветовал Ярослав Каргалев.

Пытаться вылечить компьютер самостоятельно также не нужно — вы можете усугубить ситуацию. Не стоит переустанавливать ОС, менять расширение зашифрованных файлов, удалять папки с временными файлами. Если столкнетесь с вирусом, лучше уточните свои действия у специалистов антивируса, которым пользуетесь.